Metasploit(MSF)简介

Metasploit是一个免费的、可下载的框架,通过他可以很容易地获取、开发并对计算机软件漏洞实施攻击。他本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D.Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。彷佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打补丁或者刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将他们贡献给所有Metasploit用户。

百度百科:https://baike.baidu.com/item/Metasploit/4926164?fr=aladdin

Metasploit模块介绍

综合渗透测试框架

- Auxiliary 辅助模块 为渗透测试信息搜集提供了大量的辅助模块支持

- Exploits 攻击模块 利用发现的安全漏洞或配置弱点对远程目标系统进行攻击,从而获得对远程目标系统访问权的代码组件

- Payload 攻击载荷模块 攻击成功后促使靶机运行的一段植入代码

- Post 后渗透攻击模块 收集更多信息或进一步访问被利用的目标系统

- Encoders 编码模块 将攻击载荷进行编码,来绕过防护软件拦截

MSF所用功能可分为这几个模块,每个模块都有各自的功能领域,形成了渗透测试的流程

MSF-基础指令

- help/? 帮助菜单

- exit 退出MSF控制台

- back 返回上一级

- info 显示一个或多个模块的信息

- show 显示所给类型的模块

- background 将当前操作在后台运行

- use 使用所选择的模块

- set 设置选项

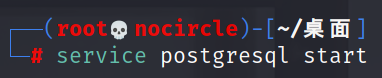

- unset 取消设置的选项MSF实践开启数据库:service postgresql start

初始化MSF数据库:msfdb init

开启MSF:msfconsole

查看数据连接状态:db_status

![图片[1]-Metasploit 基操使用-NGC660 安全实验室](https://nc0.cdn.zkaq.cn/md/9930/0be878c19280499a705ebcc117cd709f_36463.png)

MS17-010(永恒之蓝)复现

靶机:Windows 7 sp1 x64 IP:192.168.75.132

漏洞描述:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户操作,只要开机上网,不法分子就能在电脑和服务器中值入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

- 0x01 信息收集

nmap探测目标网段存活主机

扫描出来目标主机开了445端口,可以尝试使用MS17-010(永恒之蓝)进行攻击

- 0x02 漏洞扫描

启动metasploit

扫描模块

扫描出来ms17-010漏洞

- 0x03 漏洞攻击

攻击模块

![图片[2]-Metasploit 基操使用-NGC660 安全实验室](https://nc0.cdn.zkaq.cn/md/9930/780a6b144cf6d9a448cd459898683d0e_26433.png)

攻击成功后攻击机和目标主机之间会建立一个连接,得到一个meterpreter会话,尝试获取shell,成功拿到shell并且是最高权限

注:meterpreter是metasploit框架中的一个扩展模块,是后渗透攻击中的杀手锏,使用meterpreter作为攻击载荷,建立连接后可以对目标系统进行更深入的渗透

创建用户wi11night并提升为管理员

开启远程桌面服务

Kali远程桌面连接win7

登录创建的wi11night

拿下靶机

cesfe 36天前0

好的,谢谢昶之琴

39天前0

这个安装地址失效了,我在网上找了一个:https://xiazai.zol.com.cn/detail/35/344340.shtml 如果还是不行的话就需要您自己去网上找找了cesfe 39天前0

帆软部署 ,访问的地址访问不到昶之琴

2年前0

我以为只要提交就行了好想告诉你

2年前0

花巨资看一下