本篇文章已得到警方授权

1 网站主页

02

1 毫无技术含量的后台

bc站,顺手几个敏感目录路径打进去,看看能不能有东西出来,robots.txt,admin,login等

robots404,login都404,但是发现admin直接跳转至网站后台登录页面

首先就是经典的弱口令admin 123456等

经典,我日站这么久,就遇到两次弱口令,弱口令走不通了,换个方法

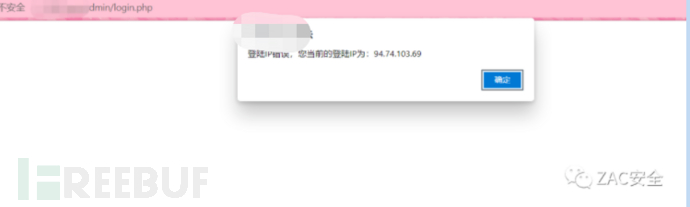

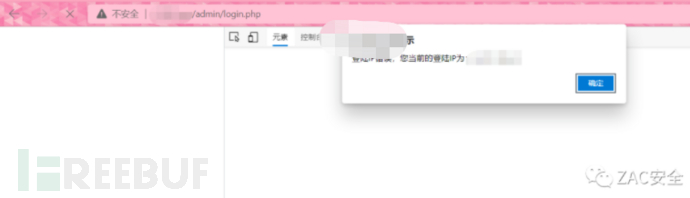

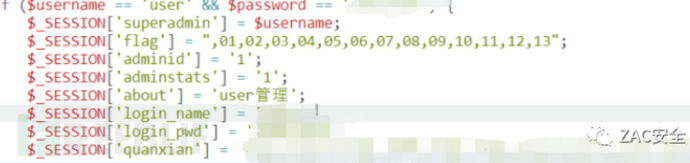

发现admin目录下有个login.php

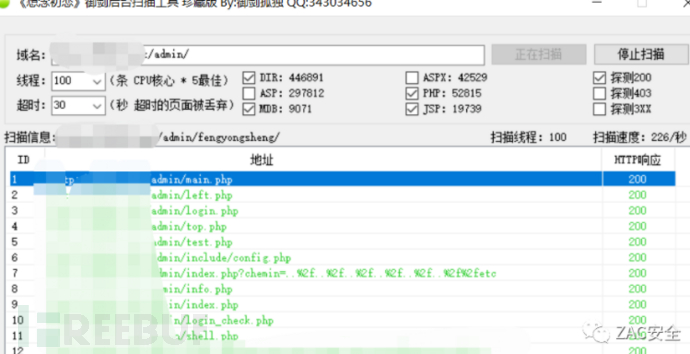

直接访问,还是登不进去,还以为直接挖到个未授权呢,在找找其他常见的目录,御剑扫一下,看下这个文件main.php

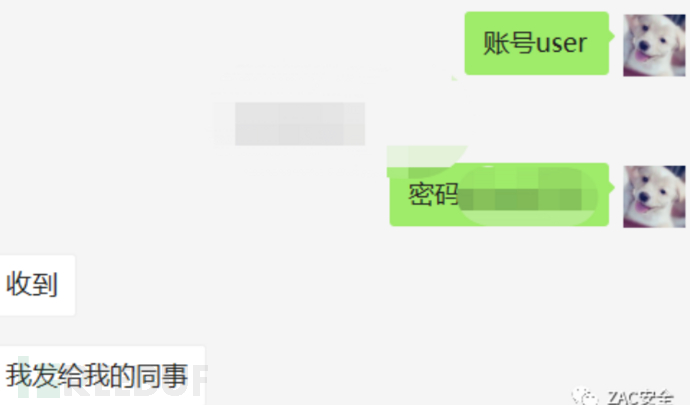

发现可以直接进入后台页面 ,BUT,啥功能都用不了,说明该路还是行不通最后靠着备份文件查看密码进去了^^(我就是憨批)(备份文件不是扫出来的,是域名.zip猜出来的)

好嘛,朴实无华的账号密码,登录进后台

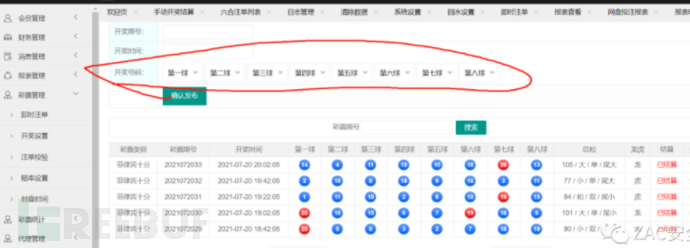

进后台第一件事先看下流水

总流水才140多万,用户总余额也才几百万,跟其他专打bc的大哥比显得好辣鸡

2 艰难的getshell

后台逛了一大圈,发现没有啥利用的点,于是还是返回原点,从前台入手

进入用户界面,先四处搜寻一下

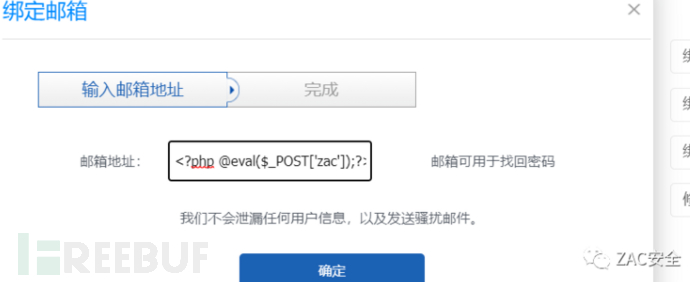

点开充值,简单绑定一下

试一下绑定邮箱,是否能直接写入马(因为我们有网站源码,所以可以直接看日志路径)

挺离谱的,我也没输入密码…

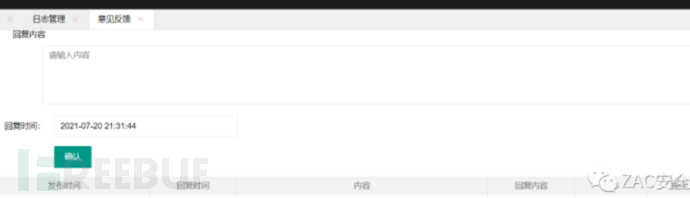

又是一阵漫长的搜寻过程,发现了意见反馈好像可以直接发送

随便输入一段乱码先

感觉有戏

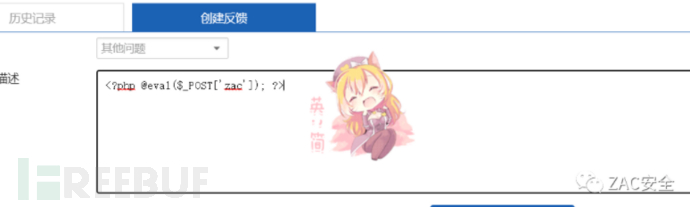

从后台可以发现我写的这段字符串,ok直接写马,冲

????失败,这就离谱

我单独上传<?php zac

还失败,看来直接过滤了<?php,这条路不通了

又是一段漫长时间的测试,发现黑盒肯定不太行了

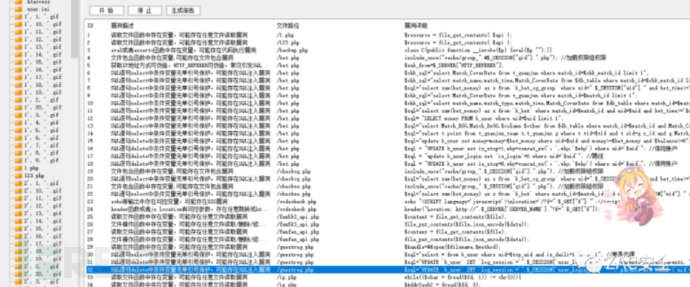

掏出我的审计大宝贝

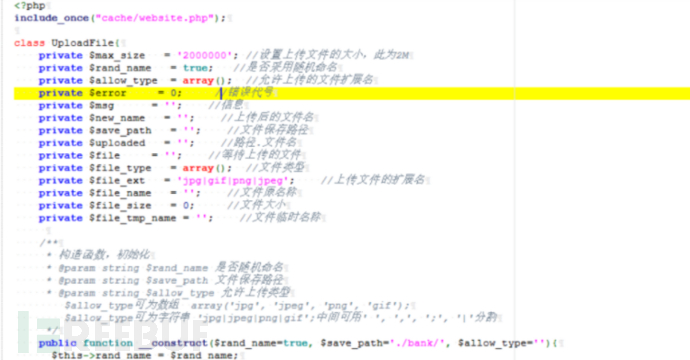

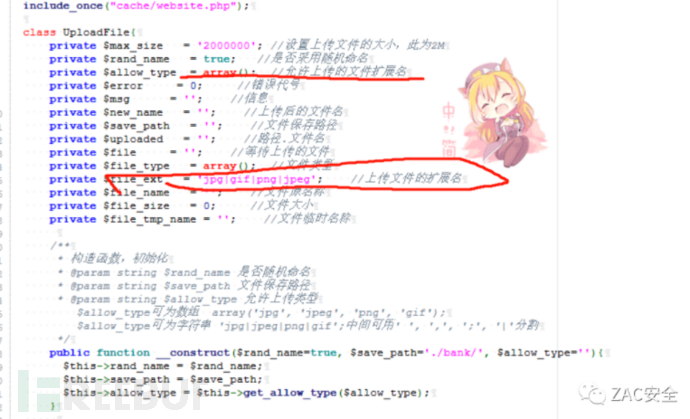

开筛,经过漫长的时间,锁定了一个函数,upload

文件上传最舒服,上传成功,搞到路径,直接拿shell

前面定义了一大堆限制,最主要的一点

可以看到,只允许上传图片,那就直接搞图片马

后面的过程就不用说了,朴实无华图片马,上传shell一条龙 (getshell不是我操作的,是我身边一个大佬拿的shell,他貌似是利用目录解析漏洞拿到的shell,具体手段我也不太清楚,我太菜了….)

朴实无华

后记

网络上的bc网站,后台全部可以人为控制

千万!千万!千万不要沾赌!!

开始会给你点甜头,后面就会让你万劫不复

该站点已移交警方

个人微信:zacaq999

公众号 ZAC安全

如果本篇文章有任何意见或提议,欢迎大佬们加我微信告诉我,谢谢大佬们了

本文作者:ZAC安全, 转载请注明来自FreeBuf.COM

cesfe 1个月前0

好的,谢谢昶之琴

1个月前0

这个安装地址失效了,我在网上找了一个:https://xiazai.zol.com.cn/detail/35/344340.shtml 如果还是不行的话就需要您自己去网上找找了cesfe 1个月前0

帆软部署 ,访问的地址访问不到昶之琴

2年前0

我以为只要提交就行了好想告诉你

2年前0

花巨资看一下