点对点穿透

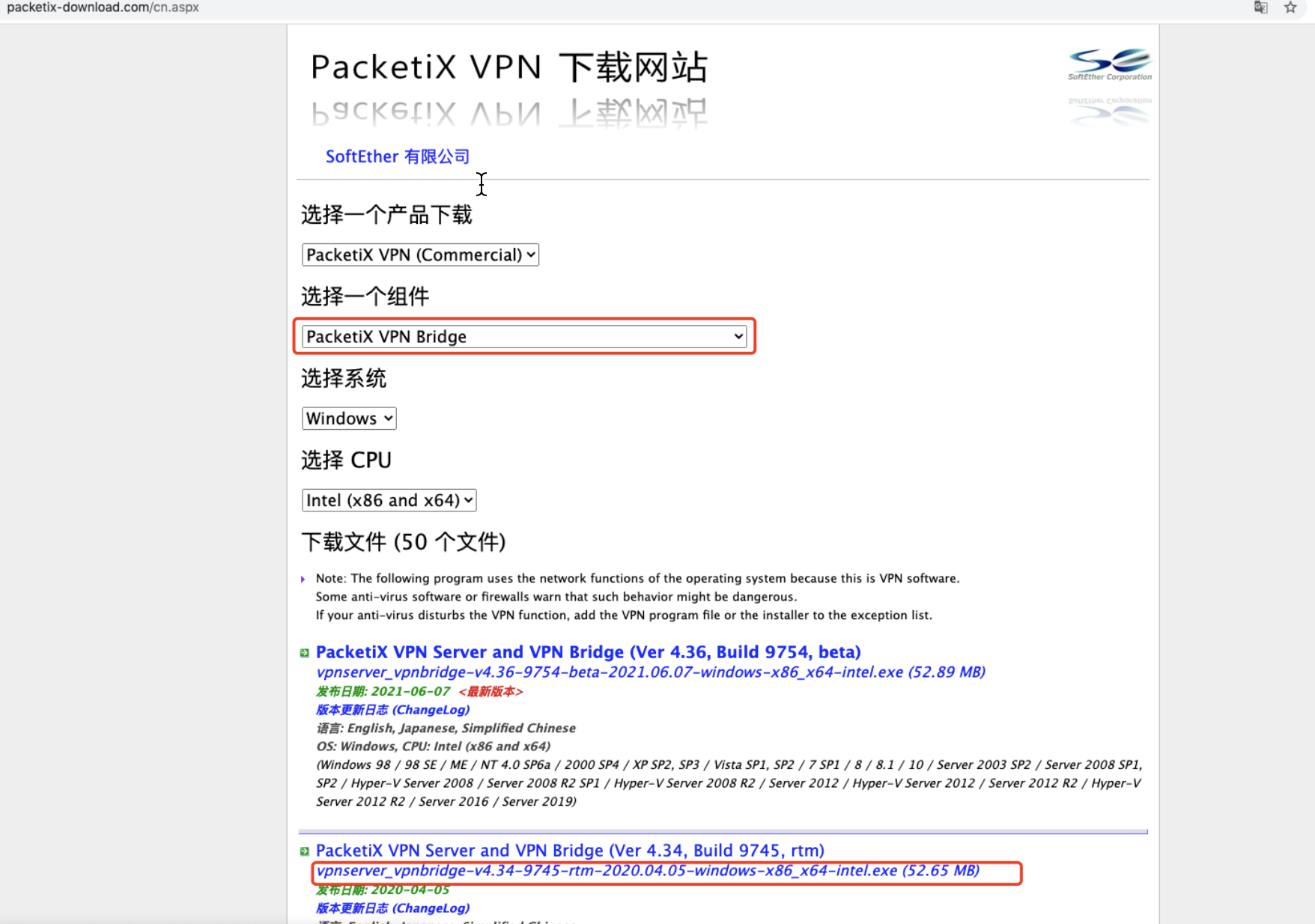

官网下载 PacketiX VPN Bridge 服务端

购置云服务器 WindowsServer2016 担任服务端进行测试部署 选择安装Packetix VPN Server

点击新设置,配置 VPN Server 主机名为本地,端口号可定义,测试为 443端口,并自定义设置密码 Passw0rd@36o

确定返回首页点击连接,密码为空直接点击确定设置管理员新密码 Passw0rd@36o

连接进去,勾选远程访问 VPN Server

创建客户端连接所使用的用户密码(需要记住)

设置用户名 test 密码为 Passw0rd@36o

点击管理虚拟HUB

设置Icmp VPN Tunnel 功能

找到PacketiX VPN Server的安装目录,找到下面三个文件

实战时单独保存三个文件上传至受害者服务器进行内网穿透

实战时单独保存三个文件上传至受害者服务器进行内网穿透

命令行执行 _vpnserver_x64.exe /usermodehidetray 启动服务端

参数解释:

官网下载PacketiX VPN Client客户端

输入服务器主机IP端口,获取到HUB名,填充用户信息点击确定并连接

连接成功 测试是否联通内网

云服务器查看其内网IP **172.30.235.95 **在客户端测试是否连通

测试成功通信

测试成功通信

Linux 客户端同理

将下图文件放至受害者机器运行

nohup ./vpnserver start &

请登录后查看回复内容