Winmail

简介

winmail是美国AMAX集团,在中国的分公司——华美科技(苏州)有限公司研发并享有独立知识产权的一款邮件服务系统软件。是AMAX继MagicMail大容量邮件系统之后推出的一款适用于中小型用户的邮件系统。

Winmail Mail Server是一款安全易用全功能的邮件服务器软件,Winmail Mail Server不仅支持SMTP、POP3、IMAP、Webmail、LDAP(公共地址簿)、多域等标准邮件功能,还有提供邮件签核、邮件杀毒、邮件监控、支持IIS、Apache和PWS二次开发接口特色功能。

漏洞成因

网络磁盘页面上传文件目录和参数可控,且服务端没有对输入的内容进行安全检查,造成可以通过../进行目录跳转,将文件上传到web目录,从而获取webshell

影响版本

Winmail <=6.1.0

环境搭建

使用Winmail 6.1版本进行演示

安装文件下载

链接:https://pan.baidu.com/s/1oKUPI5OtdqUnFk76TU7FGQ 提取码:rqgz

使用WIN2008系统

1、修改系统时间到2016年八月份 必要时可以断网

2、运行安装文件安装系统

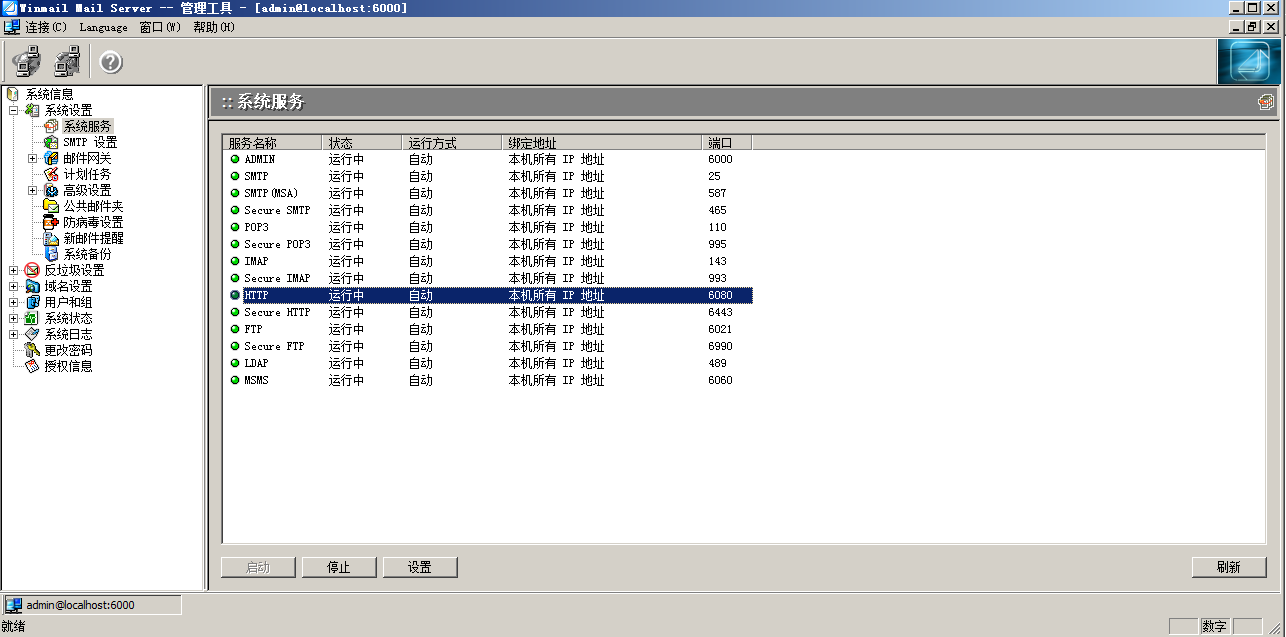

3、修改防火墙入栈规则添加6080端口

运行后结果见下图

使用 http://10.11.12.129:6080/ 登录系统 账号

默认设置了mail@xxlm.com/1qaz@WSX

文件上传命令执行漏洞

普通用户登录系统后上传文件保存到网盘,并抓取数据包

上传phpinfo.php文件 默认系统会将文件保存在 安装目录 /server/netstore/mail/ 目录下面 其中mail文件用户名

其中 ftpfolder=Lw%3D%3D 代表目录 采用base64加密 默认是“/”

可以修改ftpfolder值为“Ly4uLy4uL3dlYm1haWwvd3d3Lw==” 代表 “/../../webmail/www/”直接将文件上传到web目录,

访问http://10.11.12.129:6080/phpinfo.php 即可获取webshell

任意文件下载漏洞

上传文件后点击下载文件

传输中的数据报文

其中目录和文件名可控

修改filename参数跳转到data/adminuser.cfg 可下载管理员用户密码,密码md5加密!

ftpfolder=Ly4uLy4uL2RhdGEv&filename=YWRtaW51c2VyLmNmZw==

http://10.11.12.129:6080/admin/main.php

目录遍历

打开网络磁盘

选择一个文件夹点击并抓去数据包

其中toftpfolder 代表目录位置 该字段可控增加/../../ 可向上跳目录

修改为“/../../” “Ly4uLy4uLw==”

总结

该漏洞需要普通用户权限登录后才能触发,总体来说漏洞危害有限

请登录后查看回复内容