0x01 漏洞名称

openfire 后台getshell

0x02 漏洞背景

Openfire(以前称为Wildfire和Jive Messenger)是一个即时通信(IM)和群聊服务器,它使用Java编写的

XMPP服务器,并以Apache License 2.0发布。它支持开发者自行编写插件,集成到服务中,因此攻击者可以将

webshell放置在恶意插件中来达到getshell的目的。

0x03 影响版本

3.9.0 - 4.1.0

0x04 环境搭建

1、在官网(https://www.igniterealtime.org/downloads/)下载windows 64位、4.1.0版本,安装即可.。

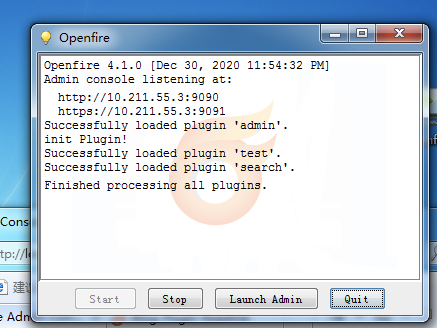

2、安装完成后开启服务

3、打开网址(http://127.0.0.1:9090/setup/index.jsp)进行初始化,数据库选第二个,其他直接点继续,直到安装完成。

0x05 漏洞复现

1、打开网址(http://127.0.0.1:9090/login.jsp)进行登录、上传插件的操作,这里的插件使用github上的一个项目(https://github.com/22CB7139/openfire_shells)提供。

2、上传完成后,访问url(http://localhost:9090/plugins/test/cmd.jsp?pwd=023&i=whoami),可以看到成功获取到shell

0x06 参考链接

- Openfire后台getshell-https://blog.csdn.net/weixin_33994429/article/details/88862839

- OpenFire后台插件上传获取webshell及免密码登录linux服务器 – https://www.secpulse.com/archives/61760.html

请登录后查看回复内容