0x00 漏洞名称

Dolphinscheduler反序列化漏洞

0x01 漏洞背景

当选择 MySQL 作为DolphinScheduler 的数据库时,攻击者可通过 jdbc connector 输入参数 {"detectCustomCollations":true,"autoDeserialize":true} 攻击 API Server 服务执行远程代码。

0x02 漏洞影响版本

1.2.0、 1.2.1

0x03 环境搭建

1.下载仓库clone

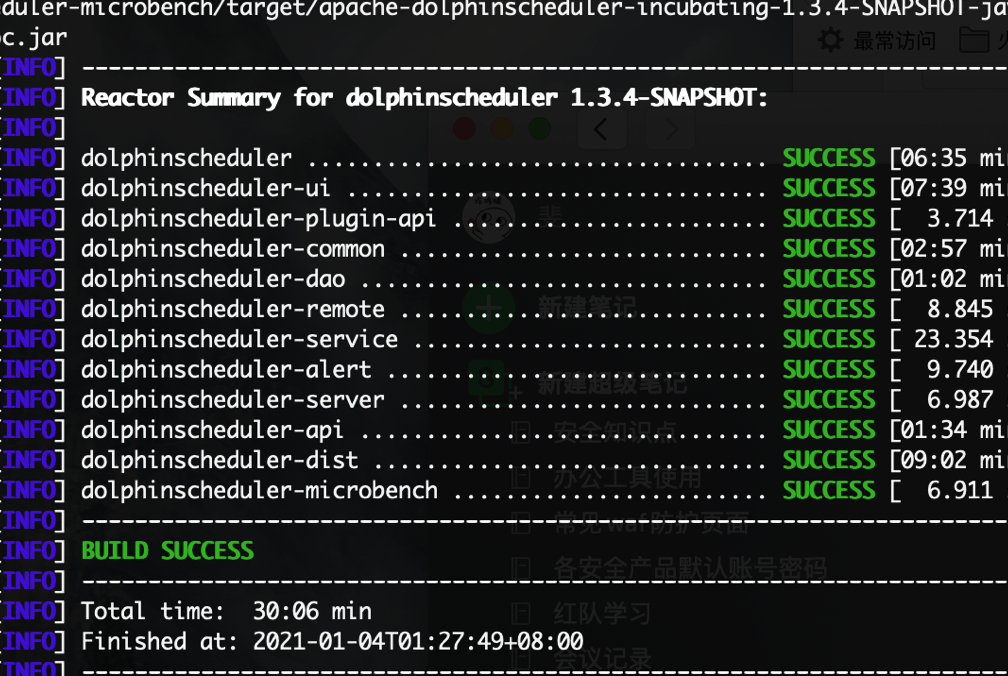

git clone https://github.com/apache/incubator-dolphinscheduler.git 2.安装mvn,并执行

mvn -U clean package -Prelease -Dmaven.test.skip=true

3.安装npm

brew install npm

4.安装zookeeper

5.进入dolphinscheduler-ui目录,执行npm run start,启动即可访问。

0x04 漏洞复现

1.首先需要登录系统,通过默认账号密码

admin/dolphinscheduler123

2.点击Datasource并创建

3.在jdbc connect parameters处输入payload

POC:{“detectCustomCollations”:true,“autoDeserialize”:true}

4.执行后便可在服务器形成1.txt文件。

0x05 参考链接

https://xz.aliyun.com/t/8304?spm=5176.12901015.0.i12901015.2444525co2W8Cd https://github.com/codeplutos/MySQL-JDBC-Deserialization-Payload

请登录后查看回复内容