漏洞介绍

GitLab 是一个用于仓库管理系统的开源项目,使用Git作为代码管理工具,并在此基础上搭建起来的web服务。GitLab是由GitLabInc.开发,使用MIT许可证的基于网络的Git仓库管理工具,且具有wiki和issue跟踪功能。

在Gitlab 8.5-12.9版本中,存在一处任意文件读取漏洞,攻击者可以利用该漏洞,在不需要特权的状态下,读取任意文件,造成严重信息泄露,从而导致进一步被攻击的风险。

漏洞编号

CVE-2020-10977

影响版本

GitLab GitLab CE/EE >=8.5 and <=12.9

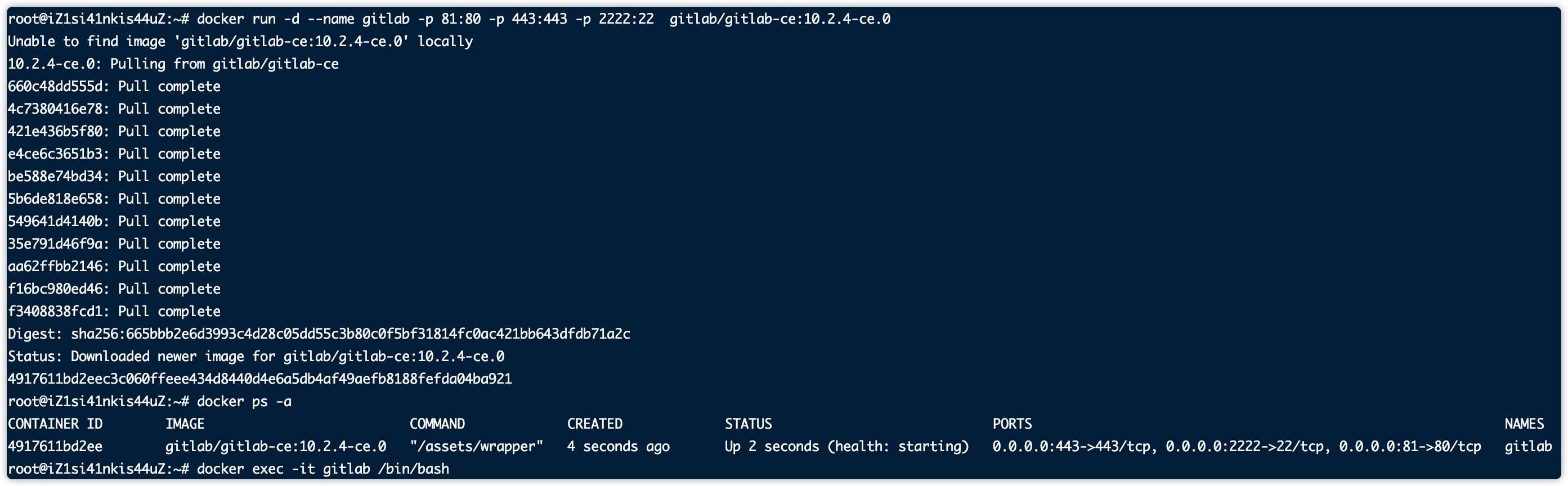

环境搭建

https://mp.weixin.qq.com/s/ZmzXk0C-o0AnBLzVMAhRJg

https://mirrors.tuna.tsinghua.edu.cn/help/gitlab-ce/

或者

https://xz.aliyun.com/t/2366

漏洞复现

首先,随便注册一个账号,然后登录Gitlab,并创建两个project,名字随意,此处我创建了test1、test2两个项目。

两个project创建完成后,在test1中创建一个issues。内容为POC内容:

Payload:

提交后,将这个创建好的issues move到前面创建好的test2中。

MOVE完成后,从test2中就可以看到passwd文件的连接地址,可以直接点击下载。

然后打开下载的passwd,可以看到读取到了passwd的文件内容。

请登录后查看回复内容